Les exercices Red Team (ou opérations Red Team) suscitent un intérêt croissant dans le domaine de la cybersécurité. Pourtant, le concept reste souvent flou, et il n’est pas rare de voir des confusions avec d’autres pratiques comme les tests d’intrusion ou les audits de sécurité plus classiques.

Or, un exercice Red Team répond à des objectifs spécifiques, et mobilise des méthodologies inspirées du renseignement et de la simulation d’attaques réelles.

1. Qu’est-ce qu’un exercice Red Team

Définition & objectifs

Un exercice Red Team est une simulation d’attaque avancée menée par des experts en cybersécurité, dans un objectif précis :

Évaluer la capacité réelle d’une organisation à détecter, contenir et réagir à une intrusion.

Contrairement à un test d’intrusion classique, ici, l’approche est globale et réaliste. L’équipe Red Team agit comme un véritable groupe d’attaquants : elle combine des techniques variées (reconnaissance, phishing, vishing, intrusion physique, etc.) pour atteindre un objectif stratégique, par exemple accéder à des données sensibles ou prouver l’arrêt d’une chaine de production, sans se faire repérer.

L’objectif n’est pas uniquement de trouver des failles, mais de tester les réflexes humains, la détection, la coordination et la résilience globale de l’organisation face à une menace crédible.

Origine militaire du terme

Le terme Red Team vient du monde militaire et stratégique. Dans les exercices de simulation, la Red Team représentait l’ennemi, chargé de tester les plans et les défenses du camp adverse. L’idée est simple : anticiper les tactiques d’un adversaire crédible pour identifier les failles internes avant qu’elles ne soient réellement exploitées.

En cybersécurité, ce concept a été repris pour désigner les équipes offensives amies qui simulent une attaque avancée. Elles s’opposent à la Blue Team, chargée de défendre les systèmes.

Dans certains contextes, une Purple Team facilite la collaboration entre les équipes offensives et défensives, afin d’accélérer la montée en compétence des deux.

Différences avec pentest & audits

Un exercice Red Team est souvent confondu avec d’autres types d’évaluations de sécurité. Pourtant, il s’en distingue à plusieurs niveaux. Le tableau ci-dessous présente les différences selon plusieurs critères :

| Critère | Scan de vulnérabilités | Test d’intrusion | Phishing | Red Team |

|---|---|---|---|---|

| Objectif | Identifier les failles connues | Démontrer l’exploitation | Tester la vigilance | Tester la résilience réelle |

| Périmètre | Limité (machines, ports) | Défini à l’avance | Collaborateurs | Stratégique (systèmes, humains, physiques) |

| Réalisme de la menace | Très faible | Moyen | Variable | Très fort |

| Discrétion | Aucune | Faible | Moyenne | Élevée |

| Exhaustivité | Technique uniquement | Technique ciblée | Comportementale | Globale |

| Public cible | Équipe technique (IT/sec) | Équipe sécurité | Tous les employés | Direction, sécurité, organisation entière |

Là où la Red Team se différencie, c’est qu’elle combine plusieurs compétences des prestations évoquées dans un scénario cohérent, réaliste, et surtout non annoncé. Elle mobilise :

- des techniques d’intrusion (reconnaissance, externe, interne, exploitation, élévation de privilèges, mouvements latéraux) ;

- des connaissances en ingénierie sociale (phishing ciblé, manipulation) ;

- des capacités de renseignement (OSINT, analyse d’environnement, usurpation) ;

- et parfois des capacités physiques (accès sur site, contournement d’accès badge, implants matériels).

En somme, la Red Team s’appuie sur l’ensemble du spectre offensif pour tester la résilience réelle de l’organisation dans de vraies conditions.

Les APT

Les exercices Red Team s’inspirent de menaces réelles pour simuler des attaques. Ils s’appuient souvent sur les groupes APT (Advanced Persistent Threat), connus pour leurs opérations discrètes, ciblées et soutenues dans le temps. Ces groupes, parfois liés à des États ou à des organisations criminelles, disposent de ressources importantes et visent l’espionnage, le vol de données ou le sabotage. Parmi les plus connus on retrouve :

- APT28 (Fancy Bear) - Russie

- APT29 (Cozy Bear) - Russie

- APT10 (Stone Panda) - Chine

- Charming Kitten - Iran

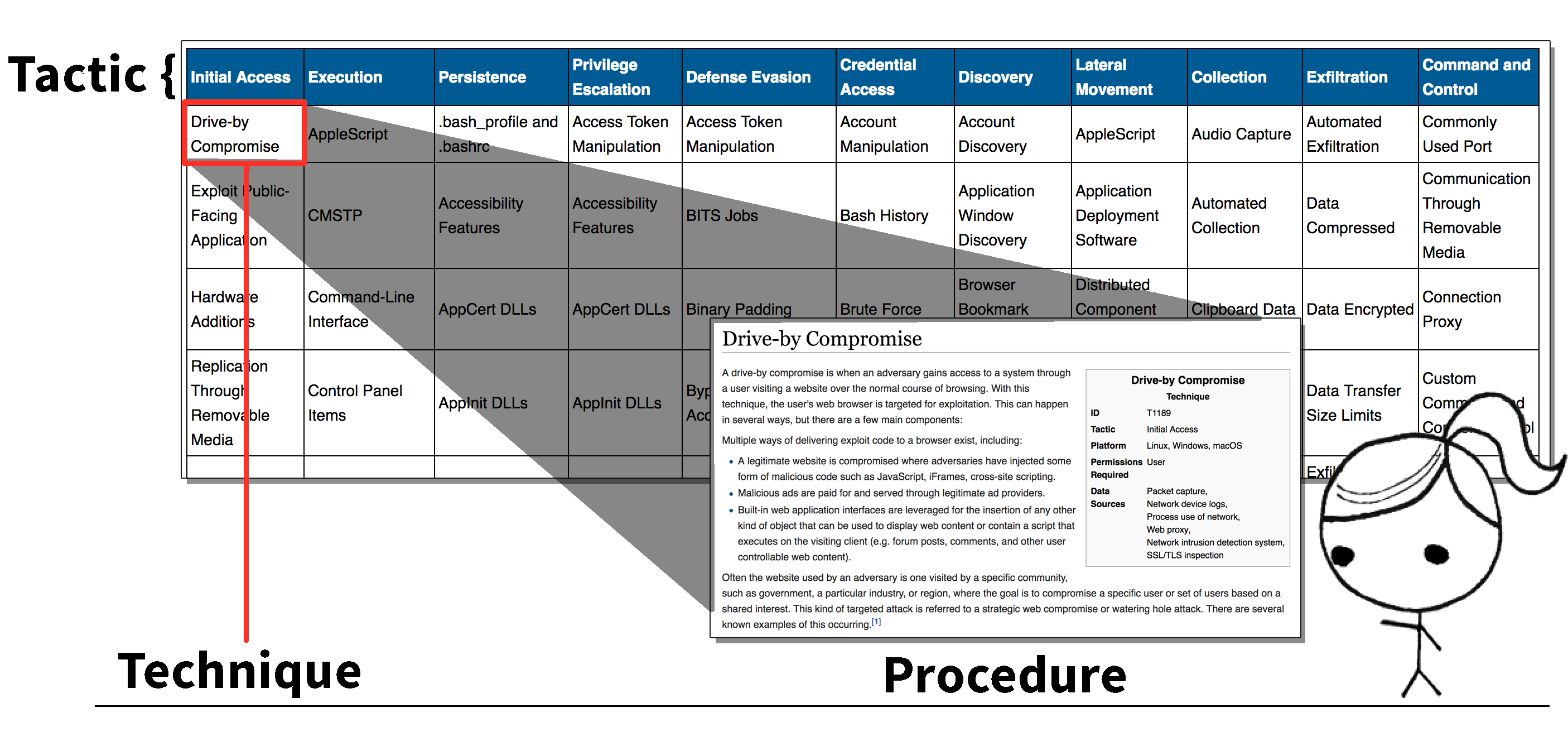

Les équipes Red Team reproduisent leurs TTP (Tactiques, Techniques et Procédures) à l’aide de référentiels comme la matrice MITRE ATT&CK, afin de concevoir des scénarios réalistes, alignés sur les menaces actuelles.

Framework MITRE ATT&CK

Le framework MITRE ATT&CK (Adversarial Tactics, Techniques & Common Knowledge) est une base de connaissance publique et mise à jour, décrivant en détail les comportements connus des attaquants dans des environnements réels.

Elle permet aux Red Teams de :

- modéliser les comportements d’un attaquant selon des phases (initial access, execution, persistence, etc.),

- choisir des techniques pertinentes pour leur scénario,

- et documenter l’exercice selon un langage partagé et reconnu.

MITRE ATT&CK facilite aussi le dialogue post-exercice avec les Blue Teams, en permettant une restitution structurée des techniques utilisées (ex : T1059.001 - PowerShell, T1566.001 - spear phishing, etc.).

Maintenant que nous avons cadré le sujet des Red Team, nous allons nous intéresser au déroulement de ces derniers.

2. Préparer son exercice Red Team

La réussite d’un exercice Red Team repose en grande partie sur la qualité de sa préparation. Un cadrage rigoureux permet d’accroitre la valeur de l’exercice, de limiter les risques opérationnels et d’aligner toutes les parties prenantes autour d’objectifs clairs.

Clarifier les objectifs et les KPI

Avant toute chose, il est essentiel de clarifier ce que l’on cherche à tester. L’exercice peut avoir plusieurs finalités :

- Valider l’efficacité d’un SOC ou d’une cellule de détection ;

- Évaluer la capacité à répondre à un incident réel ;

- Sensibiliser des décideurs (COMEX, DSI) à l’impact d’une attaque discrète ;

- Ou encore identifier les angles morts techniques ou organisationnels dans la chaîne de sécurité.

Afin de conférer une dimension mesurable à ces finalités, il convient d’associer des indicateurs de performance (KPI), par exemple :

- MTTD (Mean Time To Detect) : délai moyen entre l’action offensive et sa détection ;

- MTTR (Mean Time To Respond) : délai moyen entre la détection et la remédiation ;

- Taux de corrélation automatique des alertes ;

- Taux de couverture MITRE ATT&CK avant et après l’exercice.

Ces indicateurs constituent un référentiel commun pour les équipes offensive et défensive et facilitent la restitution auprès des dirigeants.

Définir un scénario

Deux modèles prédominent pour les scénarios Red Team :

- Threat Emulation : la Red Team reproduit les tactiques d’un groupe connu (APT), en s’appuyant sur des référentiels comme MITRE ATT&CK. C’est une approche réaliste, fondée sur des menaces observées dans la vraie vie.

- Threat Simulation : l’attaque est entièrement scénarisée selon votre environnement, vos métiers et vos vulnérabilités potentielles. Elle offre plus de flexibilité pour adresser des cas spécifiques.

Ce choix est complété l’approche utlisée pour réaliser les tests (les conditions initiales) :

- Full Scope : l’équipe offensive opère depuis l’extérieur, sans accès préalable ;

- Assume Breach : l’existence d’un accès interne minimal est posée comme hypothèse de départ.

La combinaison « modèle de scénario / état initial » détermine la portée technique, la durée prévisionnelle et la charge de travail.

Délimiter le périmètre

Un exercice Red Team repose sur un périmètre contractuel explicitement défini :

- Systèmes inclus : réseaux internes, environnements cloud, sites distants, infrastructures OT ;

- Systèmes exclus ou protégés : chaînes de production à haute disponibilité, données de santé, environnements soumis à des contraintes réglementaires particulières ;

- Frontières techniques : usage autorisé ou prohibé du chiffrement, possibilité de rebond Internet, déploiement de code en production, etc.

Cette cartographie réduit le risque opérationnel, assure la conformité réglementaire et préserve la confiance des métiers.

Gouvernance et règles d’engagement

Trois catégories d’acteurs interviennent côté audité :

- La white cell (RSSI, DPO, direction sécurité), chargée de la supervision et de l’arbitrage ;

- Les équipes cibles (IT, SOC, métiers), tenues à l’écart de l’information afin de garantir le réalisme ;

- Un point de contact de secours, disponible en continu pour activer la suspension de l’exercice en cas d’incident critique.

Côté société d’audit, le Red Team manager ou chef de projet se positionne comme intermédiaire entre la white-cell et les opérateurs red team / auditeurs.

L’ensemble de ces rôles, ainsi que, le niveau de furtivité requis, les limites techniques imposées_, les canaux de communication d’urgence sont consignés dans les Rules of Engagement (RoE).

Planification et ressources

La planification d’un exercice se structure classiquement comme ceci :

| Phase | Période indicative | Objectifs principaux |

|---|---|---|

| Cadrage final & signature des RoE | S − 1 | Validation du périmètre et des acteurs |

| Reconnaissance externe | Sem. 1 – 2 | Collecte OSINT, cartographie des surfaces d’attaque |

| Compromission et mouvements latéraux | Sem. 3 – 6 | Obtention de l’accès initial, persistance, élévation de privilèges |

| Analyse et retrait des implants | Sem. 7 | Consolidation des artefacts et pré-débrief technique |

| Restitution & atelier Purple Team | Sem. 8 | Présentation des résultats, plan d’action priorisé |

La charge interne pour l’organisation cliente oscille en moyenne entre cinq et sept jours-hommes, mobilisant principalement les fonctions RSSI, SOC et juridiques. Avant le lancement opérationnel, il est impératif de s’assurer que : les objectifs sont validés, le scénario est fixé, le périmètre est approuvé, les RoE sont signées et la conformité juridique est attestée. Ce contrôle préalable constitue la garantie qu’un exercice offensif se produira dans les meilleures conditions.

3. Immersion : déroulé d’une attaque

Cette section vous plonge dans le déroulement typique d’un exercice, en mettant en lumière les principales phases d’une attaque orchestrée par une équipe Red Team. L’objectif est de mieux comprendre la logique opérationnelle derrière chaque étape : depuis la recherche d’informations jusqu’à la compromission des actifs critiques.

Cycle d’attaque

Dans la littérature spécialisée sur les opérations Red Team, on retrouve un cycle d’attaque cohérent, divisé en plusieurs étapes interdépendantes. Ces phases ne sont pas de simples opérations techniques, mais s’inscrivent dans une stratégie offensive claire : compromettre un environnement, y maintenir un accès, se propager dedans, et atteindre des cibles prédéfinies comme des données sensibles ou des comptes à privilèges élevés.

À chaque objectif stratégique correspond une phase opérationnelle spécifique :

| Objectif stratégique visé | Phase opérationnelle |

|---|---|

| Comment s’introduire dans votre SI | Reconnaissance externe et compromission initiale |

| Comment rester dans votre SI | Maintien de l’accès : persistance et communication avec le C2 |

| Comment se propager et atteindre les objectifs | Reconnaissance interne, mouvement latéral, élévation de privilèges, collecte et exfiltration de données |

Dans les sections suivantes, nous donnerons un aperçu des actions menées pour atteindre chacun de ces objectifs.

Phase 1 : Accès initial

L’entrée dans un SI repose souvent sur une approche multi-vectorielle combinant collecte d’informations (OSINT), exploitation technique et ingénierie sociale.

La première étape consiste à recueillir un maximum d’informations sur la cible. Cette phase de reconnaissance passive exploite des sources ouvertes (réseaux sociaux, annonces d’emploi, DNS, moteurs de recherche) pour identifier les surfaces d’attaque potentielles : noms de domaines, services exposés, adresses IP, technologies utilisées, ou encore des identifiants compromis présents dans des fuites de données. Toutes les données, techniques ou organisationnelles sont collectées et analysées pour définir les meilleures stratégies d’attaque possibles.

L’intrusion externe s’appuie généralement sur l’exploitation de vulnérabilités connues, d’erreurs de configuration, ou encore sur l’usage de identifiants compromis. En l’absence de vecteurs d’accès classiques exploitables, les attaquants peuvent recourir à la recherche de vulnérabilités « zero-day », c’est-à-dire des failles non documentées publiquement, ce qui accentue le caractère avancé et ciblé (APT) de l’attaque. Dans certains cas, des attaques par password spraying sur des services exposés (comme VPN ou messagerie) sont également mises en œuvre.

Parallèlement, les techniques d’ingénierie sociale, comme le phishing ciblé, permettent de piéger les utilisateurs via des campagnes d’emails malveillants, des appels téléphoniques ou l’usage de périphériques infectés (Rubber Ducky). Enfin, dans les exercices les plus complets, l’intrusion physique (accès aux locaux, tailgating, dépôt de matériel malveillant) permet d’étendre la surface d’attaque initiale.

Phase 2 : Maintien de l’accès et C2

Une fois un accès établi, l’attaquant cherche à pérenniser sa présence dans le système d’information. Cette phase de persistance est essentielle pour rester opérationnel même en cas de détection partielle ou de tentative d’éviction.

La persistance permet notamment de :

- Conserver un point d’entrée fiable, même après redémarrage ou patch.

- Diversifier les accès (backdoors multiples).

- Éviter de devoir ré-exécuter des attaques détectables.

- Préparer des actions à long terme (observation, exfiltration, rebonds internes).

Pour piloter l’attaque à distance, un serveur de Command and Control (C2) est déployé. Cette infrastructure centralise la communication avec les implants : elle permet de transmettre des ordres, récupérer des données, et ajuster les opérations selon les réactions défensives. Les protocoles utilisés varient (HTTP(S), DNS, SMB, etc.) et des outils comme Cobalt Strike, Sliver, ou Brute Ratel sont fréquemment employés.

Plusieurs techniques de persistance sur Windows sont couramment utilisées :

- Task Scheduler : exécution planifiée de malwares à intervalles réguliers.

- Startup Folder : ajout de raccourcis dans le dossier de démarrage.

- COM Hijacking : détournement de composants Windows pour lancer du code arbitraire.

Ces méthodes, bien que simples, restent efficaces lorsqu’elles sont camouflées dans un environnement d’exploitation.

Phase 3 : Propagation et atteinte des objectifs

L’objectif final d’une attaque Red Team est rarement la compromission d’un poste isolé. L’attaquant cherche à étendre son contrôle au sein du réseau interne, en accédant à des systèmes stratégiques, des bases de données critiques ou à des comptes à privilèges.

Cette phase de mouvement latéral débute par une reconnaissance du réseau. Des outils permettent de cartographier les hôtes (via DNS), interroger l’Active Directory (via LDAP), ou identifier les groupes et utilisateurs à fort potentiel.

L’usurpation de tokens (impersonation), souvent via des outils comme Rubeus , permet de réutiliser les identités d’autres utilisateurs pour agir en leur nom. Parallèlement, l’extraction de secrets depuis la mémoire (LSASS), la base de registres Windows (SAM, LSA) ou les fichiers locaux permettent d’obtenir des mots de passe hachés ou en clair. Les tickets kerberos sont également récoltés.

Les attaques spécifiques à l’environnement Active Directory (Kerberoasting, AS-REP Roasting, délégations mal configurées) sont particulièrement efficaces pour élever les privilèges et compromettre des comptes à haut niveau. Les PKI internes reposant sur ADCS sont aussi une cible de choix pour exploiter de nombreuses vulnérabilités récentes relatives à ces environnements.

Enfin, les partages réseau, les serveurs MSSQL ou les configurations exposées peuvent servir de tremplin pour rebondir d’un système à l’autre et atteindre les ressources critiques de l’entreprise.

Dès lors qu’un opérateur dispose de privilèges suffisant, ils peuvent chercher à atteindre ses objectifs qui dépendent du contexte de chaque mission. Cela peut être un compte d’accès à une base de données, la prise de contrôle d’un serveur critique pour simuler son arrêt, l’accès au système de paie pour faire des virements, etc.

4. Résultats & livrables

Un exercice Red Team prend toute sa valeur au moment de la restitution : c’est là que les données brutes sont transformées en enseignements exploitables pour le COMEX comme pour le SOC.

Contenu du livrable

Le livrable final inclut généralement :

- Un rapport exécutif, accessible aux non-techniques (RSSI, DSI, COMEX), mettant en lumière les impacts simulés, les points faibles critiques et les axes de progrès ;

- Une synthèse des opérations menées, présentée de façon chronologique : accès initial, élévation de privilèges, mouvements latéraux, exfiltration simulée, etc ;

- Les moments-clés où la détection aurait été possible : une alerte réseau oubliée, un comportement anormal sur un poste, une tentative d’accès aux systèmes critiques ;

- Les TTPs utilisées, cartographiées selon la matrice MITRE ATT&CK, pour faciliter la réintégration dans les outils de défense ;

- Des recommandations ciblées, pour renforcer la détection, corriger les vulnérabilités exploitées, ou revoir certains processus organisationnels.

En pratique : le C-level lit le résumé, le SOC rejoue la timeline, le PMO lance les projets

Indicateurs exploitables

Pour transformer un exercice Red Team en programme d’amélioration continue, il convient de suivre quelques indicateurs simples mais parlants. Le premier est le Mean Time To Detect (MTTD) : le temps qui s’écoule entre l’action initiale de l’attaquant et la première alerte qualifiée. Plus il est court, plus vos capteurs et votre SOC détectent tôt les signaux faibles. Vient ensuite le Mean Time To Respond (MTTR), c’est-à-dire le délai nécessaire pour contenir et éradiquer la menace après détection ; il reflète la fluidité de vos playbooks et l’efficacité de la cellule de crise.

À ces deux métriques de vitesse s’ajoute une mesure de couverture : le taux de détection MITRE ATT&CK. En cartographiant chaque tactique et technique employée par la Red Team, on obtient le pourcentage réellement détecté ; ce score met en lumière les angles morts et guide la création de nouveaux cas d’usage SIEM ou EDR.

Enfin, parce qu’un rapport n’a de valeur que s’il est suivi d’effet, on suit le taux de « quick wins” mis en œuvre à J+90. Trois mois après la restitution, quel pourcentage des correctifs rapides est réellement déployé ? Ce chiffre ferme la boucle : il mesure votre capacité à transformer la simulation en actions concrètes et prépare la ligne de base du prochain exercice.

5. Qui est concerné ? Pourquoi en faire ?

On pourrait penser que les exercices Red Team sont réservés aux très grandes entreprises ou aux institutions sensibles. En réalité, toute organisation ayant déjà un minimum de maturité cybersécurité peut en tirer profit pour aller plus loin dans l’évaluation et le renforcement de sa posture défensive.

Organisations éligibles

| Profil | Objectif principal d’un exercice Red Team |

|---|---|

| PME / ETI disposant d’une équipe sécurité (EDR, SIEM, procédures IR) | Mettre leurs défenses et processus « grandeur nature » à l’épreuve pour valider que les alertes sont réellement exploitables et disposer de chiffres concrets pour prioriser, et justifier les budgets cybersécurité. |

| Grands groupes équipés d’un SOC, CERT ou CSIRT | Vérifier la chaîne complète détection, remontée, réponse, identifier les angles morts entre entités (filiales, BU, pays) et fournir des métriques annuelles pour piloter l’amélioration continue. |

| Organisations d’importance vitale / essentielle (OIV, OVE) | Apporter la preuve tangible de leur résilience exigée par les régulateurs, tester les interdépendances IT/OT et prioriser les mesures correctives les plus critiques avant les audits de conformité. |

| Secteurs sensibles (finance, énergie, santé, industrie, défense) | Anticiper des tactiques réellement observées sur leur secteur, mesurer l’impact business d’une intrusion furtive et renforcer la sécurité de la chaîne d’approvisionnement et des prestataires. |

Cas d’usage fréquents

Un exercice Red Team peut répondre à plusieurs objectifs opérationnels ou stratégiques :

- Vérifier l’efficacité du SOC et des outils de détection (SIEM, EDR, XDR).

- Évaluer les réflexes IT & sécurité lorsqu’une intrusion passe (presque) inaperçue.

- Challenger les procédures de réponse à incident : plan IR, cellule de crise, communication.

- Révéler les angles morts organisationnels : silos, alertes ignorées, responsabilités floues.

- Sensibiliser la direction / COMEX grâce à un scénario concret et chiffré.

- Renforcer la conformité (ISO 27001, NIS2, DORA, etc.) par des preuves opérationnelles.

Bénéfices stratégiques

Un exercice Red Team va bien au-delà d’un simple test technique. Il apporte une vision globale de la résilience de l’organisation face à une menace crédible. Ses apports sont multiples :

- Anticiper plutôt que subir : découvrir ses failles dans un cadre contrôlé, avant un attaquant réel.

- Mesurer l’efficacité réelle des défenses, en conditions proches du terrain.

- Fluidifier la collaboration entre sécurité, IT, gestion de crise et décisionnels.

- Alimenter l’amélioration continue avec des données concrètes, priorisées.

- Fédérer et convaincre : un scénario réaliste parle davantage qu’un simple tableau de bord.

6. Durée, fréquence et coût : à quoi s’attendre ?

La durée d’un exercice varie selon son périmètre et sa complexité. En général, il faut compter entre 4 et 12 semaines, réparties en plusieurs phases : cadrage, reconnaissance, exécution, analyse et restitution. Certains scénarios plus ciblés peuvent être menés en 2 à 3 semaines, mais les exercices complets nécessitent un peu plus de temps pour être réalistes et discrets.

En termes de fréquence, une organisation mature réalise ce type d’exercice tous les 12 à 24 mois, souvent en complément de tests réguliers plus classiques (pentest, audit, sensibilisation). Le Red Team s’inscrit dans une démarche de fond, pas dans une logique ponctuelle.

Côté budget, les prestations varient selon le périmètre, la durée, la surface attaquable et les objectifs : les fourchettes typiques vont de 20 000 € à 100 000 €, voire plus pour des environnements critiques ou multisites. Mais au-delà du coût, c’est l’investissement stratégique qui compte : un exercice bien conçu peut éviter des pertes majeures en cas d’attaque réelle.

7. Conclusion

L’exercice Red Team est bien plus qu’un simple test de sécurité. C’est un outil de simulation avancée, pensé pour confronter une organisation à des scénarios réalistes dans un cadre contrôlé.

Points clés à retenir :

- La Red Team simule une attaque réelle, avec des objectifs précis, pour tester la capacité de détection et de réaction de l’entreprise.

- Elle se distingue des approches classiques (pentest, audits, scans...) par son approche globale, furtive et multi-vectorielle.

- Elle mobilise un large éventail de compétences : offensive, renseignement, ingénierie sociale, tactiques adverses...

- Elle s’adresse aux organisations matures (PME avancées, ETI, grands groupes, OIV), soucieuses de valider concrètement leur posture de sécurité.

Pourquoi c’est un investissement stratégique ?

Parce qu’il ne s’agit plus seulement de corriger des failles, mais de s’assurer que les équipes et les outils sont capables de faire face à une attaque moderne, ciblée et discrète. Un exercice Red Team permet de révéler ce que les procédures ne montrent pas, et d’accélérer la montée en compétence des équipes, tout en générant des retours concrets, exploitables et souvent très impactants.

Envie de passer à l’action ?

Vous souhaitez évaluer votre capacité de détection et de réponse face à une attaque réaliste ? Vous cherchez à tester votre SOC, vos procédures ou sensibiliser vos décideurs ?

Contactez les équipes d’HELX pour cadrer un premier exercice Red Team adapté à votre organisation.

FAQ - Questions fréquentes

1. En quoi un exercice Red Team diffère-t-il d’un test d’intrusion ?

Le pentest dresse l’inventaire des vulnérabilités techniques sur un périmètre donné.

Un exercice Red Team, lui, simule une attaque complète et furtive (technique, humaine et parfois physique) pour mesurer la détection et la capacité de réponse réelles de l’organisation.

2. Quels sont les prérequis pour se lancer ?

Disposer d’un socle défensif minimal : EDR/SIEM ou SOC opérationnel, procédures de réponse à incident, référents sécurité disponibles pour la white team.

3. Combien de temps dure un exercice ?

En moyenne 4 à 12 semaines. Cette durée couvre le cadrage du projet, la collecte d’informations, la phase offensive, l’analyse et la restitution. Des scénarios plus ciblés peuvent être réalisés en 2 à 3 semaines.

4. L’activité de production est-elle mise en danger ?

Non. Le périmètre et les systèmes critiques sont définis par des Rules of Engagement.

La white team peut suspendre l’opération à la moindre dérive.

De plus, pour tout objectif critique (arrêt de production, virement bancaire, etc) la Red Team prouve qu’elle pourrait l’atteindre mais ne l’exécute pas ; au plus, une action symbolique (par exemple un virement de 1€) est réalisée pour valider la faisabilité.

5. Quel est le coût moyen ?

Entre 20 000 € et 100 000 €, selon la surface attaquable, la durée, le niveau de furtivité et la présence (ou non) d’une composante physique.

6. Quels livrables reçoit-on ?

- Synthèse exécutive pour le COMEX.

- Rapport détaillé : chronologie, TTP MITRE, points de détection, preuves.

- Plan d’actions priorisé distinguant quick wins et chantiers structurants.

7. À quelle fréquence faut-il renouveler l’exercice ?

Tous les 12 à 24 mois pour valider les progrès internes et tenir compte de l’évolution des menaces.

8. Quel est le critère de succès d’un exercice Red Team ?

Le but n’est pas de « pirater l’entreprise », mais de mesurer le délai de détection (MTTD), la qualité de la réponse (MTTR) et la capacité de confinement ; ces métriques alimentent ensuite une boucle d’amélioration continue.

Lexique

| Terme | Définition |

|---|---|

| Red Team | Équipe offensive chargée de simuler une attaque réaliste contre une organisation, dans le but de tester sa détection et sa réponse. |

| Blue Team | Équipe défensive chargée de détecter, contenir et répondre aux attaques ou compromissions simulées. |

| Purple Team | Dispositif de collaboration entre Red Team et Blue Team pour améliorer la détection et la réponse de manière itérative. |

| TTPs (Tactics, Techniques and Procedures) | Ensemble des méthodes utilisées par un attaquant ou une Red Team pour atteindre un objectif. |

| MITRE ATT&CK | Base de connaissances recensant les tactiques et techniques utilisées par les attaquants, utilisée pour structurer et analyser les attaques. |

| Assume Breach | Hypothèse de départ : l’attaquant a déjà un pied dans le système. L’objectif est alors de tester les capacités de détection et de réaction. |

| Reconnaissance (OSINT) | Phase de collecte d’informations publiques sur la cible (réseaux sociaux, DNS, sites web, etc.) avant l’attaque. |

| Social Engineering | Manipulation psychologique visant à tromper des individus pour obtenir un accès ou des informations sensibles. |

| Initial Access | Première étape d’une intrusion, consistant à obtenir un point d’entrée dans le système de la cible. |

| Mouvement latéral | Déplacement d’un point d’accès vers d’autres machines ou systèmes internes pour étendre l’accès ou élever les privilèges. |

| Exfiltration | Extraction discrète de données depuis le système compromis vers un serveur contrôlé par l’attaquant. |

| IoC (Indicators of Compromise) | Indicateurs permettant de détecter qu’un système a été compromis (IP, fichiers, commandes, etc.). |

| Payload | Code ou outil utilisé pour exécuter une action spécifique (ex : reverse shell, keylogger). |

| C2 / C&C (Command & Control) | Canal de communication entre l’attaquant (ou Red Team) et les systèmes compromis, permettant de piloter l’attaque. |

| Rules of Engagement (RoE) | Règles définies en amont de l’exercice : périmètre, contraintes, contacts autorisés, conditions de sécurité. |